猎影追踪:APT-LY-1009使用VenomRAT以及Telegram Bot针对亚美尼亚政府的攻击活动分析

近日,安恒信息猎影实验室在在日常威胁狩猎过程中发现一例上传自亚美尼亚的恶意LNK文件,文件运行后将加载远程HTA文件,执行多段脚本指令,下载恶意文件加载器,并释放诱饵文件,最终在内存中加载开源远控木马Venom RAT。

针对亚美尼亚共和国政府的APT组织

在2023年9月,猎影实验室首次捕获亚美尼亚首都耶烈万上传的包含有恶意宏代码的文档,宏代码运行后将下载用于执行脚本指令的恶意文件,最后在内存中加载Venom RAT。

鉴于23年9月与今年1月捕获的两条攻击链的目标相似性、攻击武器一致性,以及网络基础设施存在的关联性,我们认为该组织可以作为未知威胁组织进行跟踪及披露,并将此事件背后的威胁组织标记为APT-LY-1009(暗爪鹰、Darkclaw Eagle)并进行跟踪。

除开源恶意软件Venom RAT的使用外,我们还在APT-LY-1009的网络资产上发现了其用于窃取目标主机信息,进行上传下载的Telegram Bot。

根据样本中包含的PDB路径,我们将该信息窃取器命名为Mohlat Stealer。该组织开发并使用了C#、Rust两个版本的Mohlat,部分还使用UPX进行了加壳。

跟踪发现,APT-LY-1009(暗爪鹰、Darkclaw Eagle)的几次攻击活动均针对亚美尼亚共和国政府工作人员。

攻击链复盘

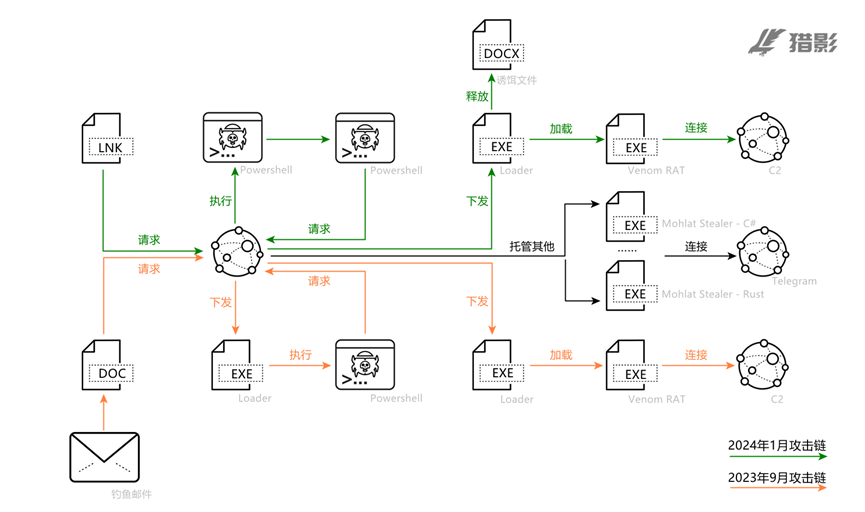

我们捕获的两条较为完整攻击链如下:

2023年9月攻击活动:

钓鱼邮件附件DOC文件,带有恶意宏代码,运行后请求远程服务器,下载用于执行Powershell的EXE文件,Powershell指令执行后,进一步下载Loader,最终在内存解密加载Venom RAT。

2024年1月攻击活动:

LNK文件运行后执行远程VBScript代码,其中包含一段Base64编码后的Powershell指令,执行加载下一阶段Powershell指令,随后下载Loader,最终在内存中解密运行Venom RAT。

除上述攻击链外,我们还通过其网络基础设施关联到其他由亚美尼亚提交的钓鱼URL链接。其中有文件与上述攻击链中的诱饵文件同名,有文件运行后以亚美尼亚政府职位空缺公告为诱饵,最后下发的恶意组件包括C#与Rust两个版本,均链接至Telegram Bot,目标为窃取用户主机文件。

下载方式

扫码or复制网址

《APT-LY-1009使用VenomRAT以及Telegram Bot针对亚美尼亚政府的攻击活动分析》报告为安恒研究院猎影实验室独家发布,如对此研究感兴趣或欲了解报告更多详细,请前往下载。

方式一:扫描下方二维码即可下载

方式二:“安恒研究院”页面底部【资料下载】处获取

或可复制链接打开:https://www.dbappsecurity.com.cn/product/cloud250.html

方式三:联系安恒信息当地商务人员获取

云安全

云安全 大数据安全态势感知

大数据安全态势感知 物联网安全

物联网安全 工业互联网安全

工业互联网安全 安全管理

安全管理 数据安全

数据安全 网络安全

网络安全 应用安全

应用安全 商用密码

商用密码 端点安全

端点安全 新型智慧城市

新型智慧城市 开发安全

开发安全 云原生安全

云原生安全 网络空间靶场

网络空间靶场

运营管理服务

运营管理服务